Cyberattacken: Die wachsende Bedrohung für die deutsche IT-Infrastruktur

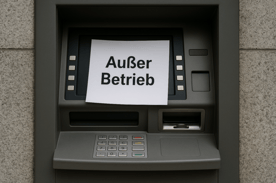

Während die Berliner Verwaltung seit Tagen mit den Folgen eines massiven Cyberangriffs kämpft, stellt sich die bange Frage: Wie verwundbar ist Deutschland im digitalen Raum wirklich? Der jüngste Angriff auf Berlin.de hat nicht nur die Hauptstadt ins digitale Chaos gestürzt, sondern offenbart schonungslos die Achillesferse unserer vernetzten Gesellschaft. Bürgeramtstermine? Fehlanzeige. Polizeiliche Onlinedienste? Teilweise lahmgelegt. Die digitale Infrastruktur einer der wichtigsten Metropolen Europas – mit einem Schlag teilweise außer Gefecht gesetzt.

Der aktuelle Angriff auf Berlin.de: Ein Weckruf für die Hauptstadt

Seit dem Freitagabend ist das Hauptstadtportal Berlin.de Ziel eines massiven Cyberangriffs. Die Attacke, die als komplexer Distributed Denial of Service (DDoS)-Angriff identifiziert wurde, hat weite Teile der digitalen Infrastruktur der Hauptstadt lahmgelegt. Betroffen sind nicht nur die Webseiten der Berliner Verwaltung, sondern auch die der Bezirke, Senatsverwaltungen und Gerichte. Selbst die Polizei Berlin meldet Einschränkungen bei ihren digitalen Diensten.

Die Folgen für die Bürger sind unmittelbar spürbar: Bürgeramtstermine können nur sehr eingeschränkt gebucht werden, und zahlreiche digitale Dienstleistungen sind nicht verfügbar. Die Behördenhotline 115 dient derzeit als Notlösung für dringende Anliegen. Besonders beunruhigend: Bereits im April 2023 war Berlin.de Ziel eines ähnlichen Angriffs, der Teil einer bundesweiten Attacke war. Die Wiederholung zeigt deutlich, dass die Sicherheitsmaßnahmen nicht ausreichend verstärkt wurden.

Laut der Senatskanzlei handelt es sich um einen klassischen DDoS-Angriff, bei dem die Server durch eine Flut von Anfragen überlastet werden. Obwohl keine Daten abgeflossen sind, verdeutlicht der Vorfall die Verwundbarkeit der digitalen Infrastruktur einer deutschen Großstadt. Die Angreifer bleiben bislang unbekannt, doch die Methode deutet auf eine gezielte Störaktion hin, die mit relativ einfachen Mitteln erheblichen Schaden anrichten kann.

Das Ausmaß der Bedrohung: Cyberattacken als globales Risiko

Cyberattacken haben längst globale Dimensionen angenommen. Das World Economic Forum (WEF) hat in seinem Global Risks Report 2024 die zunehmenden Cyberattacken als eines der größten Risiken für die Weltwirtschaft eingestuft. Besonders besorgniserregend ist die Kombination aus fortschreitender Digitalisierung und geopolitischen Spannungen, die den Nährboden für staatlich gesponserte Cyberattacken und systematische Hackerangriffe bildet.

In Deutschland hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem aktuellen Lagebericht eine deutliche Verschärfung der Bedrohungslage festgestellt. Die Qualität und Häufigkeit von Cyberattacken haben im ersten Halbjahr 2024 signifikant zugenommen. Besonders alarmierend ist die Professionalisierung der Angriffsmethoden, die immer gezielter und raffinierter werden.

Die wirtschaftlichen Schäden durch Cyberattacken haben in Deutschland mittlerweile ein erschreckendes Ausmaß erreicht. Laut einer aktuellen Bitkom-Studie beläuft sich der Gesamtschaden durch systematische Cyberattacken im Jahr 2024 auf 178,6 Milliarden Euro. Besonders gezielte Cyberattacken in Form von Ransomware, bei denen Daten verschlüsselt und nur gegen Lösegeld wieder freigegeben werden, verursachen enorme Kosten.

Die Dunkelziffer dürfte noch deutlich höher liegen, da viele Unternehmen aus Reputationsgründen Angriffe nicht melden oder gar nicht erst bemerken. Besonders beunruhigend: Acht von zehn Unternehmen in Deutschland waren bereits von Datendiebstahl, Spionage oder Sabotage betroffen – ein Rekordwert, der die flächendeckende Bedrohung verdeutlicht.

In Zeiten zunehmender digitaler Bedrohungen suchen immer mehr Menschen nach greifbaren Werten, die unabhängig von digitalen Systemen sind. Physische Kryptowährungsmünzen kombinieren dabei Innovation mit klassischer Wertsicherung:

Die Akteure hinter den Angriffen: Staatliche Spionage und organisierte Kriminalität

Die Bedrohungslandschaft im Cyberraum wird von verschiedenen Akteuren geprägt, deren Motive von finanziellen Interessen bis hin zu geopolitischen Zielen reichen. Das Bundesamt für Verfassungsschutz identifiziert drei Hauptakteure, die für die meisten Angriffe auf deutsche Infrastrukturen verantwortlich sind:

Russland: Gezielte Destabilisierung und Informationsbeschaffung

Russische Nachrichtendienste wie der FSB (Inlandsnachrichtendienst), der SWR (Auslandsnachrichtendienst) und der GRU (militärischer Auslandsnachrichtendienst) führen langfristig geplante und international ausgerichtete Spionageaktionen im Cyberbereich durch. Diese dienen nicht nur der Gewinnung taktischer und strategischer Erkenntnisse, sondern auch der Verbreitung von Falschinformationen und Propaganda. Der russische Angriffskrieg gegen die Ukraine hat die Cyberaktivitäten gegen westliche Staaten, darunter Deutschland, deutlich intensiviert.

Ein besonders beunruhigendes Beispiel war der Angriff auf den Bundestag im Jahr 2015, bei dem russische Hacker umfangreiche Datenmengen abgreifen konnten. Seitdem haben sich die Methoden weiter verfeinert, und die Angriffe zielen verstärkt auf kritische Infrastrukturen wie Energieversorger und Verkehrsnetze ab.

China: Wirtschaftsspionage und technologischer Diebstahl

Chinesische Nachrichtendienste führen komplexe und international angelegte Cyberangriffe durch, um regelmäßig Informationen über außen-, sicherheits- und wirtschaftspolitische Ansichten zu gewinnen. Die Akteure umfassen kriminelle Strukturen, patriotische Hacker, Unternehmen sowie Regierungs- und Militärakteure. Besonders im Fokus stehen deutsche Hightech-Unternehmen, deren Innovationen und Know-how für Chinas wirtschaftliche und technologische Entwicklung von Interesse sind.

Die Bitkom-Studie „Wirtschaftsschutz 2024“ zeigt, dass China immer mehr zum Ursprungsland von Cyberattacken auf deutsche Unternehmen wird. Die Angriffe sind oft Teil einer langfristigen Strategie zur Erlangung technologischer Überlegenheit und wirtschaftlicher Vorteile.

Iran: Zunehmende Cyberfähigkeiten mit politischen Zielen

Iranische Cyberfähigkeiten wurden in den letzten Jahren deutlich ausgebaut, um Erkenntnisse im Ausland zu gewinnen. Ziele sind Forschungsunternehmen, Wirtschaftsunternehmen aus der Rüstungsindustrie sowie politische Ziele im Ausland. Die Angriffe dienen sowohl der Informationsbeschaffung als auch der Sabotage und sind oft politisch motiviert.

Neben diesen staatlichen Akteuren stellen organisierte kriminelle Gruppen eine wachsende Bedrohung dar. Diese operieren oft aus Ländern mit schwacher Rechtsdurchsetzung und haben sich auf Ransomware-Angriffe spezialisiert, die für die Täter äußerst lukrativ sind. Die Professionalisierung dieser Gruppen hat zur Entstehung eines „Cybercrime-as-a-Service“-Ökosystems geführt, in dem Angriffswerkzeuge und -dienstleistungen auf dem Schwarzmarkt gehandelt werden.

Die Angriffsmethoden: Raffinierte Techniken mit verheerenden Folgen

Die Methoden der Cyberangreifer werden immer ausgefeilter und passen sich kontinuierlich an neue Sicherheitsmaßnahmen an. Das BSI identifiziert mehrere Hauptangriffsvektoren, die besonders häufig gegen deutsche Infrastrukturen eingesetzt werden:

DDoS-Angriffe: Die digitale Überlastungsattacke

Distributed Denial of Service (DDoS)-Angriffe, wie jener auf Berlin.de, zielen darauf ab, Webseiten und Online-Dienste durch eine Flut von Anfragen zu überlasten und damit unzugänglich zu machen. Diese Angriffe werden oft von sogenannten Botnetzen ausgeführt – Netzwerken aus tausenden infizierten Computern, die ohne Wissen ihrer Besitzer für die Attacken missbraucht werden. DDoS-Angriffe dienen häufig als Ablenkungsmanöver für komplexere Angriffe oder als Mittel zur Erpressung.

Ransomware: Die digitale Geiselnahme

Ransomware-Angriffe haben sich zur größten finanziellen Bedrohung entwickelt. Bei dieser Angriffsform werden die Daten des Opfers verschlüsselt und nur gegen Zahlung eines Lösegelds wieder freigegeben. Die Angreifer nutzen dabei oft mehrstufige Taktiken: Zunächst werden sensible Daten gestohlen, dann die Systeme verschlüsselt und schließlich mit der Veröffentlichung der gestohlenen Informationen gedroht, falls kein Lösegeld gezahlt wird.

Besonders beunruhigend ist der Trend zu gezielten Angriffen auf kritische Infrastrukturen und Lieferketten. Der Angriff auf die Colonial Pipeline in den USA im Jahr 2021 zeigte, welche verheerenden Auswirkungen solche Attacken haben können – in diesem Fall führte er zu Kraftstoffengpässen an der gesamten US-Ostküste.

Phishing und Social Engineering: Der Mensch als Schwachstelle

Phishing-Angriffe nutzen gefälschte E-Mails, Websites oder Nachrichten, um an sensible Daten wie Passwörter oder Kreditkarteninformationen zu gelangen. Besonders raffiniert ist das sogenannte Spear-Phishing, bei dem die Angriffe gezielt auf bestimmte Personen zugeschnitten werden, etwa Führungskräfte oder IT-Administratoren mit besonderen Zugriffsrechten.

Social Engineering geht noch weiter und nutzt psychologische Manipulation, um Opfer zu bestimmten Handlungen zu bewegen. Die Angreifer geben sich beispielsweise als Kollegen, Vorgesetzte oder IT-Support aus und nutzen Druck, Angst oder Hilfsbereitschaft aus, um an vertrauliche Informationen zu gelangen.

Supply-Chain-Angriffe: Die Schwachstelle in der Lieferkette

Bei Supply-Chain-Angriffen werden nicht die eigentlichen Ziele direkt angegriffen, sondern deren Zulieferer oder Dienstleister. Ein prominentes Beispiel war der SolarWinds-Angriff, bei dem Angreifer Schadsoftware in ein weit verbreitetes IT-Management-Tool einschleusten und so Zugang zu tausenden Unternehmen und Behörden weltweit erlangten.

Diese Angriffsmethode ist besonders tückisch, da sie Vertrauensbeziehungen ausnutzt und oft lange unentdeckt bleibt. Selbst Organisationen mit hohen Sicherheitsstandards können betroffen sein, wenn sie auf kompromittierte Produkte oder Dienstleistungen vertrauen.

Die Verwundbarkeit der deutschen Infrastruktur

Die zunehmenden Cyberattacken haben die Verwundbarkeit der deutschen Infrastruktur schonungslos offengelegt. Besonders kritische Infrastrukturen wie Energieversorger, Verkehrsnetze, Gesundheitseinrichtungen und Finanzdienstleister stehen im Fokus der Angreifer. Ein erfolgreicher Angriff auf diese Sektoren könnte weitreichende Folgen für die öffentliche Sicherheit und die Wirtschaft haben.

Die Angriffe auf die deutsche Infrastruktur nehmen dabei verschiedene Formen an. Neben Cyberattacken kommt es auch zu physischen Sabotageakten, wie den jüngsten Brandanschlägen auf Baukräne und Signalkabel der Deutschen Bahn in Berlin-Marzahn. Diese hybriden Bedrohungen stellen die Sicherheitsbehörden vor besondere Herausforderungen.

Ein weiteres Problem ist die fragmentierte Zuständigkeit für Cybersicherheit in Deutschland. Während das BSI als zentrale Stelle für IT-Sicherheit fungiert, sind für den Schutz kritischer Infrastrukturen verschiedene Behörden auf Bundes- und Landesebene verantwortlich. Diese Zersplitterung erschwert eine koordinierte Reaktion auf Cyberangriffe.

Hinzu kommt ein eklatanter Fachkräftemangel im Bereich Cybersicherheit. Laut einer Studie des Digitalverbands Bitkom fehlen in Deutschland aktuell mehr als 100.000 IT-Sicherheitsexperten. Dieser Mangel betrifft sowohl den öffentlichen Sektor als auch private Unternehmen und führt dazu, dass Sicherheitslücken nicht rechtzeitig erkannt und geschlossen werden.

Die Rolle des BSI: Nationale Cybersicherheitsbehörde unter Druck

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) spielt eine zentrale Rolle beim Schutz der deutschen IT-Infrastruktur. Als nationale Cybersicherheitsbehörde ist das BSI für die Abwehr von Cyberattacken auf Bundesbehörden zuständig und unterstützt Unternehmen, kritische Infrastrukturen und Bürger bei der Verbesserung ihrer IT-Sicherheit.

Zu den Kernaufgaben des BSI gehört die Lagebilderstellung durch das Nationale IT-Lagezentrum, das rund um die Uhr die Cybersicherheitslage in Deutschland beobachtet und analysiert. Über verschiedene Kanäle informiert das BSI zudem über aktuelle Bedrohungen und Sicherheitslücken und gibt Handlungsempfehlungen. Das Computer Emergency Response Team des Bundes (CERT-Bund) unterstützt Behörden und Unternehmen bei der Bewältigung von IT-Sicherheitsvorfällen. Nicht zuletzt entwickelt das BSI IT-Sicherheitsstandards wie den IT-Grundschutz und zertifiziert Produkte und Dienstleistungen.

Trotz dieser wichtigen Aufgaben steht das BSI vor erheblichen Herausforderungen. Die Behörde ist personell und finanziell nicht ausreichend ausgestattet, um der wachsenden Bedrohungslage gerecht zu werden. Laut BSI-Präsidentin Claudia Plattner ist die Bedrohungslage durch Cyber-Angriffe „besorgniserregend“, und der Staat kann nicht alle Systeme schützen.

Ein weiteres Problem ist die begrenzte Durchsetzungsfähigkeit des BSI. Während die Behörde für Bundeseinrichtungen verbindliche Vorgaben machen kann, hat sie gegenüber Ländern, Kommunen und der Privatwirtschaft oft nur beratende Funktion. Dies führt zu einem Flickenteppich unterschiedlicher Sicherheitsniveaus, der von Angreifern ausgenutzt werden kann.

Die geplante Stärkung des BSI durch das IT-Sicherheitsgesetz 2.0 und die Umsetzung der NIS-2-Richtlinie der EU soll diese Defizite beheben und die Behörde mit erweiterten Kompetenzen ausstatten. Ob dies ausreicht, um den wachsenden Bedrohungen zu begegnen, bleibt jedoch fraglich.

Während staatliche Institutionen an ihre Grenzen stoßen, stellt sich für viele die Frage: Wie kann ich mich und meine Familie selbst schützen?

Unser Expertenratgeber "Prepare for 2030" gibt Ihnen konkrete Handlungsempfehlungen:

Die digitale Souveränität Deutschlands: Ein gefährdetes Gut

Die zunehmenden Cyberangriffe auf deutsche IT-Infrastrukturen werfen grundlegende Fragen zur digitalen Souveränität Deutschlands auf. Digitale Souveränität bezeichnet die Fähigkeit eines Staates, seine digitale Infrastruktur selbstbestimmt zu gestalten und zu schützen, ohne von einzelnen Technologieanbietern oder anderen Staaten abhängig zu sein.

Deutschland steht hier vor erheblichen Herausforderungen. In vielen Bereichen der digitalen Technologie ist die Bundesrepublik von ausländischen Anbietern abhängig, sei es bei Hardware, Software oder Cloud-Diensten. Diese Abhängigkeit schafft potenzielle Verwundbarkeiten, da die Kontrolle über kritische Komponenten der digitalen Infrastruktur in den Händen ausländischer Unternehmen liegt, die möglicherweise anderen Rechtsordnungen unterliegen oder von fremden Nachrichtendiensten beeinflusst werden könnten.

In einer Zeit, in der digitale Sicherheit zunehmend gefährdet ist, gewinnt die Kombination aus physischer Wertsicherung und innovativer Technologie an Bedeutung:

Der Faktor Mensch: Sensibilisierung als Schlüssel zur Cybersicherheit

Bei allen technischen Schutzmaßnahmen bleibt der Mensch oft das schwächste Glied in der Sicherheitskette. Viele erfolgreiche Cyberattacken beginnen mit Social Engineering oder Phishing-Attacken, bei denen Mitarbeiter manipuliert werden, um Zugangsdaten preiszugeben oder Schadsoftware zu installieren. Die Sensibilisierung und Schulung von Mitarbeitern in Behörden und Unternehmen ist daher ein entscheidender Faktor für die Cybersicherheit.

Besonders raffiniert sind gezielte Spear-Phishing-Angriffe, bei denen die Täter vorab Informationen über ihre Opfer sammeln, um ihre Nachrichten besonders glaubwürdig zu gestalten. Die Qualität dieser gefälschten Nachrichten hat durch den Einsatz von KI deutlich zugenommen, sodass selbst erfahrene Nutzer getäuscht werden können.

Ein weiteres Problem ist der nachlässige Umgang mit Passwörtern. Trotz jahrelanger Aufklärungsarbeit verwenden viele Menschen immer noch schwache oder wiederverwendete Passwörter für ihre Accounts. Laut einer Studie des Hasso-Plattner-Instituts gehören „123456“ und „passwort“ nach wie vor zu den am häufigsten verwendeten Passwörtern in Deutschland.

Kritische Infrastrukturen im Visier: Wenn der Strom ausfällt

Die Gefahr für kritische Infrastrukturen ist keineswegs theoretisch, wie mehrere Vorfälle in den letzten Jahren gezeigt haben.

In Deutschland wurde 2020 die Universitätsklinik Düsseldorf Opfer eines Cyberangriffs, der den Betrieb massiv einschränkte und dazu führte, dass Patienten in andere Krankenhäuser verlegt werden mussten.

Besonders beunruhigend ist die Verwundbarkeit des Energiesektors. Die zunehmende Digitalisierung und Vernetzung von Stromnetzen im Rahmen der Energiewende schafft neue Angriffsflächen. Ein großflächiger Stromausfall, ausgelöst durch einen Cyberangriff, hätte kaskadierende Effekte auf nahezu alle Bereiche des öffentlichen Lebens – von der Wasserversorgung über das Gesundheitswesen bis hin zu Telekommunikation und Finanzdienstleistungen.

Das IT-Sicherheitsgesetz verpflichtet Betreiber kritischer Infrastrukturen zwar zu angemessenen Sicherheitsmaßnahmen, doch die Umsetzung dieser Vorgaben ist oft mangelhaft. Viele ältere Systeme, sogenannte Legacy-Systeme, sind nicht für die heutigen Cyberbedrohungen konzipiert und lassen sich nur schwer absichern.

Fazit: Deutschland muss seine digitalen Abwehrkräfte stärken

Die Cyberangriffe auf deutsche IT-Infrastrukturen haben ein bedrohliches Ausmaß erreicht und stellen eine ernsthafte Gefahr für die nationale Sicherheit und wirtschaftliche Stabilität dar. Der jüngste Angriff auf Berlin.de ist nur ein Symptom einer tieferliegenden Verwundbarkeit, die dringend behoben werden muss.

Die Bedrohung kommt dabei von verschiedenen Seiten: Staatliche Akteure wie Russland, China und der Iran nutzen Cyberattacken als Mittel der hybriden Kriegsführung und Wirtschaftsspionage, während organisierte kriminelle Gruppen mit Ransomware-Angriffen Milliardenschäden verursachen. Die zunehmende Vernetzung kritischer Infrastrukturen und der Einsatz neuer Technologien wie KI schaffen zusätzliche Angriffsflächen.

Deutschland hat in den letzten Jahren zwar Fortschritte bei der Abwehr von Cyberattacken gemacht, doch die Schutzmaßnahmen halten mit der wachsenden Zahl professioneller Cyberattacken nicht Schritt. Das BSI ist im Kampf gegen Cyberattacken personell und finanziell nicht ausreichend ausgestattet, und die Zuständigkeiten für die Abwehr digitaler Angriffe sind auf verschiedene Behörden verteilt.

Um die digitale Souveränität Deutschlands zu wahren und die kritische Infrastruktur zu schützen, sind entschlossene Maßnahmen erforderlich. Die Stärkung des BSI und die Umsetzung der NIS-2-Richtlinie sind wichtige Schritte, doch sie müssen von einer umfassenden nationalen Cybersicherheitsstrategie begleitet werden. Diese sollte nicht nur reaktive Maßnahmen umfassen, sondern auch proaktive Ansätze zur Früherkennung und Abwehr von Bedrohungen.

Deutschland steckt in der Infrastruktur-Falle, und die zunehmenden Cyberangriffe verschärfen diese Situation noch weiter. Nur durch entschlossenes Handeln und nachhaltige Investitionen in die Cybersicherheit kann diese Herausforderung bewältigt werden. Die Zeit drängt, denn die nächste Attacke kommt bestimmt – die Frage ist nur, wann und mit welchen Folgen.

Die Überwachung nimmt zu: Neue Behörden und digitale Kontrolle

Während Deutschland mit der Abwehr von Cyberangriffen kämpft, entstehen gleichzeitig neue Behörden und Kontrollmechanismen, die unsere digitale Freiheit zunehmend einschränken könnten. Die Frage nach dem richtigen Gleichgewicht zwischen Sicherheit und Freiheit wird immer drängender. Das folgende Video beleuchtet kritisch die Entwicklungen rund um die neue EU-Behörde AMLA, das geplante EU-Vermögensregister und den digitalen Euro als potentielles Kontrollinstrument:

Papiervs.PhysischWarum echtes Metall jetzt alles entscheidet

Keine Kreditkarte erforderlich • Keine versteckten Kosten

Ihre Experten im Webinar:

Dominik Kettner

CEO Kettner Edelmetalle

Jochen Staiger

Rohstoffexperte

Rick Rule

Rohstoff-Legende

Alasdair Macleod

Chefstratege GoldMoney

Top-Experten

Dominik Kettner & Star-Gäste

Live Q&A

Ihre Fragen

15.000€ Gold

zu gewinnen

Ähnliche Artikel

Die wichtigsten Schritte auf dem Weg zu einem Goldverbot

Bargeld-Abschaffung in Indien über Nacht - so schnell kann es gehen !

Goldkonfiszierung: Wenn der Staat nach Ihrem Gold greift

NATO Drehscheibe Deutschland: Der größte Täuschungsversuch der Bundesregierung

Biometrische Überwachung per Smartphone? Warum der digitale EU-Reisepass mehr ist als ein Komfortprojekt

Bargeld in Gefahr: Wie die schleichende Abschaffung unserer Freiheit vorangetrieben wird

Der neue Koalitionsvertrag: Blaupause für den digitalen Überwachungsstaat

Die elektronische Patientenakte: Generalprobe für die digitale Knechtschaft

Beerdigt der Staat still und heimlich die deutschen Silber-Gedenkmünzen?

Die 15 Minuten Stadt: Der Weg in die digitale Gefangenschaft

Bargeld stirbt aus – Sparkasse, Volksbank & Co. treiben ihre Kunden in die digitale Falle

166 Milliarden Euro Goldfund in China – und was das wirklich bedeutet

AMLA: Die neue EU-Superbehörde, die unser Vermögen kontrollieren will

Warnsignal für Deutschland: Immer mehr Bürger verlassen das Land

EU-Verordnung schockt Einzelhandel: Zwang zum digitalen Euro ab 2029!

Handy statt Münzen und Banknoten: Bundesregierung plant verpflichtende digitale Bezahlmöglichkeit

Nächster Schlag gegen das Bargeld: SPD-Politiker wollen 1- und 2-Cent-Münzen abschaffen

Desinformation als Vorwand: Der wahre Kampf um Kontrolle und Macht

Silber als kritisches Metall: Der Weckruf aus Washington

Privatisierung des Geldes: Was hinter der Angst der EZB vor Stablecoins steckt

Digitales Geld, totale Kontrolle – Wenn das Bezahlen zur Waffe wird

Auswandern mit Gold: So klappt es ganz einfach